Versión para Windows

Después de instalar Kleopatra (lo mas facil) viene la parte de crear el certificado.

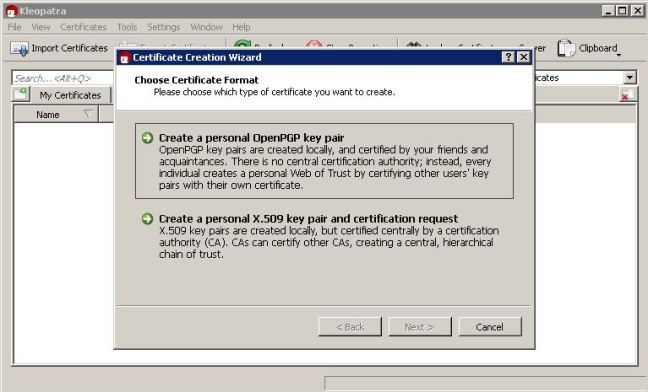

En la barra de herramientas seleccionamos «File» y «New Certificate..» y creamos un certificado personal PGP.

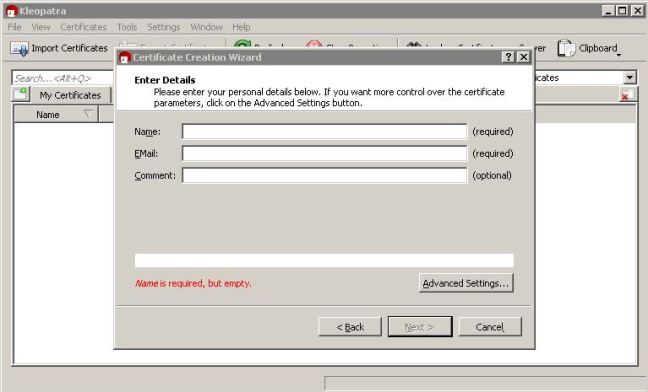

Después colocamos nuestros datos para el certificado.

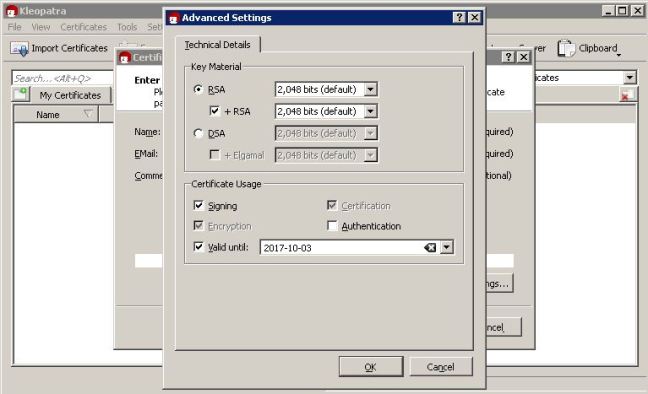

Y entramos a «Advanced Settings» para seleccionar una fecha de vencimiento (2 años es más que suficiente).

Posterior a esto le damos a «Create Key» y colocamos una contraseña segura.

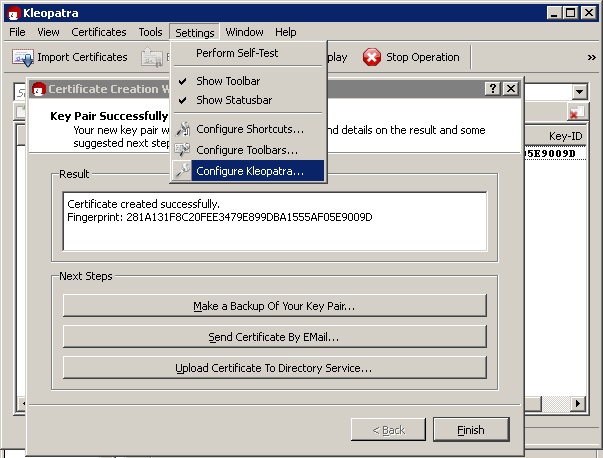

Después de esto dejamos abierta la ventana que nos da las opciones de «Backup», «Enviar al correo» y «Subir al servidor».

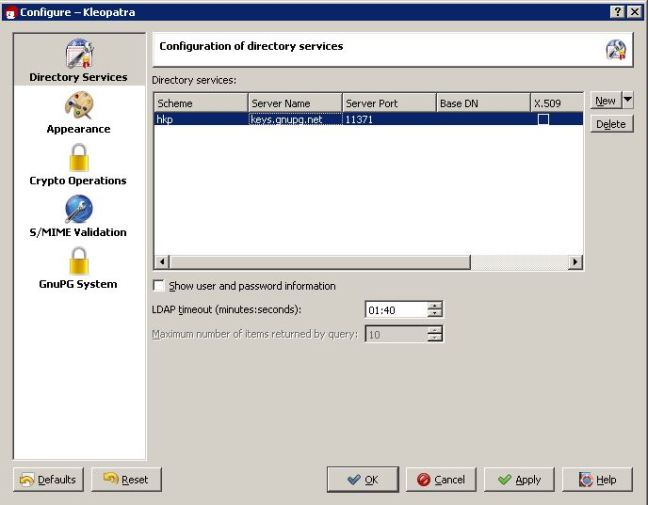

Entramos en configurar Kleopatra.

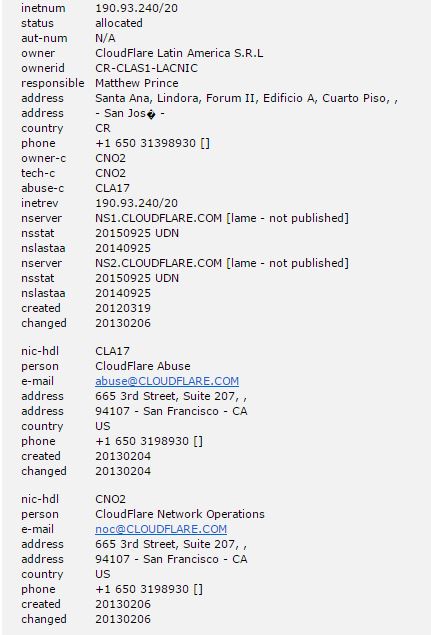

Para luego agregar el servidor y poder cargar nuestra llave pública. Todo esto para que nuestro compañero o la persona a la cual le queramos enviar la información pueda importar este certificado fácilmente.

Así que le damos «new» y luego «ok». Como se muestra en la imagen abajo.

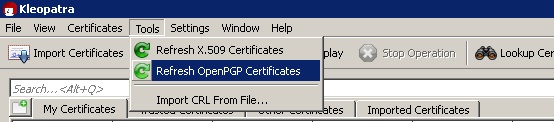

Luego que tu compañero haga lo mismo refrescas.

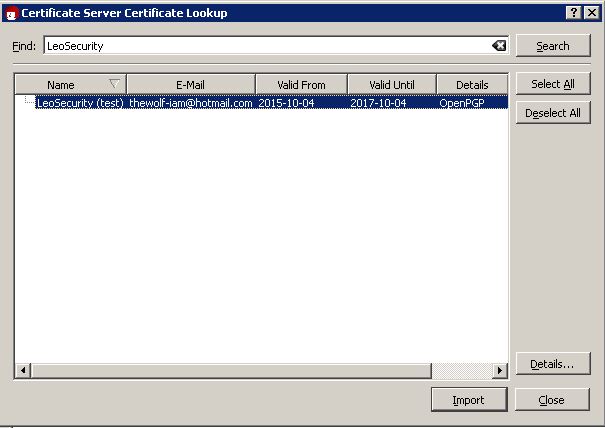

Seleccionas «Lookup» en la barra de herramientas, buscas el certificado de tu compañero y lo importas.

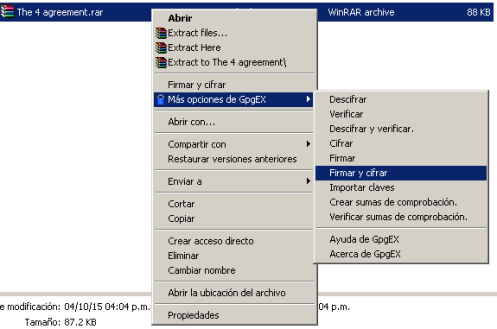

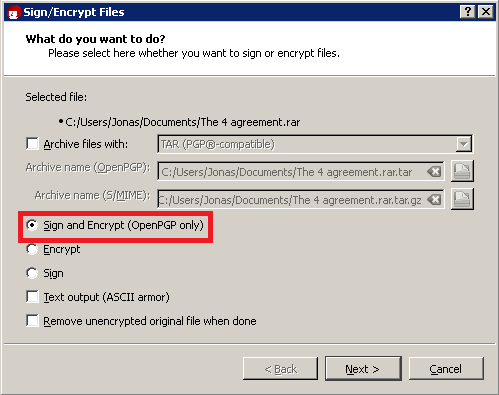

¡Ahora si! A Firmas y Cifrar el archivo que queremos enviar por correo o por donde quieras.

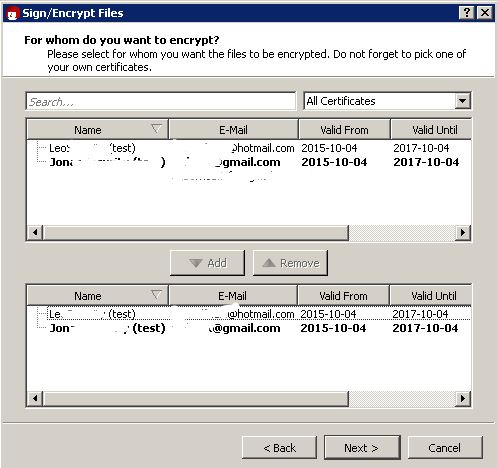

Luego de darle next seleccionamos el certificado nuestro y el de nuestro compañero (ambos certificados) y después colocamos nuestra clave (La que colocamos cuando creamos nuestro certificado, esta no se comparte con nadie) y ya podemos enviar los archivos cifrados.

El compañero debe realizar lo mismo al momento de cifrar los archivos a enviar.

Y ahora es solo cuestión de enviar y recibir toda la información que quieras de forma cifrada.

Dudas o sugerencias abajo en los comentarios.